El sistema de ficheros procfs o «/proc»… Ese gran desconocido

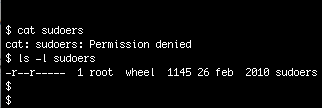

La mayoría de los Unix y Linux, cuentan con un útil pero, en ocasiones, desconocido directorio, el cuál nos ofrece un amigable interfáz con los procesos que corren en el sistema. Esta capa de abstracción, se denomina «procfs» y podemos tener acceso a ella como si de un sistema de ficheros se tratase en /proc. La estructura de /proc, es muy simple. Si hacemos un listado del contenido de este directorio, veremos algo similar a esto: En esta captura, podemos ver, por un lado directorios asociados a los procesos identificados por un número (el PID, o Process ID) y por […]

Leer más El sistema de ficheros procfs o «/proc»… Ese gran desconocido